Pentest: Realistische Tests für reale Schwachstellen

Ein Pentest simuliert das Vorgehen echter Angreifer, um Sicherheitslücken frühzeitig zu identifizieren - bevor sie ausgenutzt werden können.

Im Gegensatz zu automatisierten Scans liegt der Fokus auf

manueller Analyse, realistischen Angriffspfaden und der tatsächlichen Auswirkung.

Ziel ist nicht eine lange Liste theoretischer Schwachstellen, sondern belastbare Erkenntnisse darüber, was wirklich angreifbar ist - und wie sich diese Risiken effektiv beheben lassen.

Was schützen Sie wirklich?

Viele Unternehmen haben nur wenige wirklich kritische Werte, wegen denen Entscheider nachts schlecht schlafen - Dinge, die auf keinen Fall gestohlen, veröffentlicht oder beschädigt werden dürfen.

Typischerweise sind das:

- Geld - Bankzugänge, Zahlungssysteme

- Kundendaten - Persönliche Informationen, Verträge, Geschäftsbeziehungen

- Geschäftskritische Systeme - Produktion, Steuerungen, Infrastruktur die nicht ausfallen darf

- Geschäftsgeheimnisse - Entwicklungen, Strategien, Rezepturen

Diese Werte werden durch unterschiedliche Bedrohungen gefährdet - je nachdem, ob ein Angriff von außen oder von innen kommt.

Extern vs. Intern: Wo kommt der Angriff her?

Externe Bedrohungen: Angriffe aus dem Internet

Angreifer von außen versuchen, über öffentlich erreichbare Systeme ins Unternehmen einzudringen.

Schwachstellen in öffentlichen Systemen

Veraltete Software, ungepatchte Sicherheitslücken oder Fehlkonfigurationen in Webseiten, VPN-Zugängen oder Cloud-Diensten

Kompromittierte Zugangsdaten

Schwache Passwörter, fehlende Mehrfaktor-Authentifizierung oder Zugangsdaten aus früheren Datenlecks

Social Engineering

Phishing per E-Mail, Fake-IT-Support am Telefon oder gezielte Manipulation von Mitarbeitenden

Interne Bedrohungen: Wenn der Angreifer bereits Zugang hat

Angreifer von innen haben bereits einen Fuß in der Tür - sei es durch kompromittierte Mitarbeiter-Konten, böswillige Insider oder erfolgreiche externe Angriffe.

Fehlende Netzwerk-Segmentierung

Von einem kompromittierten Arbeitsplatz sind alle anderen Systeme, Server und Datenbanken direkt erreichbar

Zu weitreichende Berechtigungen

Normale Benutzerkonten haben Zugriff auf kritische Systeme oder können ihre Rechte selbst erweitern

Ungesicherte interne Systeme

Server, Datenbanken oder Industriesteuerungen ohne Authentifizierung, mit Standardpasswörtern oder veralteter Software

Übergreifende Risiken

Manche Bedrohungen wirken sowohl von außen als auch von innen:

Schadsoftware

Infostealer, Ransomware oder Fernzugriffstrojaner, die von außen eindringen oder von innen verbreitet werden

Eigenentwickelte Software

Sicherheitsprobleme in selbst entwickelten Anwendungen, die sowohl extern als auch intern ausnutzbar sind

Lieferketten-Risiken

Kompromittierte Dienstleister, externe Zugänge, Wartungszugänge oder integrierte Fremdsysteme

Der richtige Umfang für Ihren Pentest

Aus diesem Grund lohnt es sich aus unserer Erfahrung für viele Unternehmen nicht,

den Umfang eines Pentests pauschal auf das gesamte Unternehmen auszudehnen.

Der zeitliche Aufwand eines Pentests kennt kaum feste Grenzen - Tests können wenige Tage, aber auch mehrere Wochen dauern. Das geht ins Geld und ist nicht immer zielführend.

Viel wichtiger ist es, Ihr Unternehmen zuerst zu verstehen und den richtigen Umfang gemeinsam festzulegen.

Gemeinsam entscheiden wir auch, wie nah der Test an das Vorgehen eines echten Angreifers herankommen soll.

Blackbox-Pentest

Möchten Sie Ihr Risiko möglichst realistisch einschätzen?

Wir erhalten keinerlei Informationen und müssen uns alles selbst erarbeiten. Ideal, um das Risiko möglichst realistisch einzuschätzen.

Greybox-Pentest

Sie gehen eher von einem internen Risiko aus, etwa durch Mitarbeitende mit Vorwissen?

Wir erhalten vergleichbare Informationen wie ein durchschnittlicher Mitarbeitender, z. B. normale Zugänge oder VPN-Daten.

Whitebox-Pentest

Ihre IT ist bereits gut abgesichert und Sie möchten sicherstellen, dass auch versteckte Schwachstellen gefunden werden?

Uns stehen Dokumentationen und Zugänge zur Verfügung, um gezielt und effizient zu testen.

Nicht jeder Pentest betrachtet dieselben Systeme oder dieselbe Tiefe.

Entscheidend ist der Umfang: also welche Teile der IT-Landschaft geprüft werden.

Mit zunehmender Testtiefe erweitert sich der Umfang - von einem gezielten Einstiegstest bis hin zur Betrachtung der gesamten Organisation.

Die folgende Darstellung zeigt diese Ebenen und ordnet sie verständlich ein.

▲Pentest mit Fokus auf Initial Access

Umfang: Erster Zugang zum Unternehmen

Bevor Angreifer interne Systeme angreifen, Daten abgreifen oder sich im Netzwerk ausbreiten können, benötigen sie vor allem eines: einen ersten Zugang.

In der Praxis entsteht dieser Zugang selten durch hochkomplexe technische Angriffe. Sehr häufig ist der Mensch der entscheidende Faktor – trotz Firewalls, Virenschutz und anderer technischer Schutzmaßnahmen.

Dieser Pentest prüft, ob und wie ein Angreifer überhaupt Zugang zu Ihren Systemen erhalten kann. Dabei werden unter anderem folgende Punkte betrachtet:

- Kompromittierte Zugangsdaten

- Fehlende oder unzureichende zusätzliche Anmeldesicherungen

- Öffentlich erreichbare Zugänge

- Erste erreichbare interne Systeme und Ressourcen

Der Fokus liegt nicht nur auf dem Einstieg selbst, sondern auch darauf, welche realen Risiken sich unmittelbar nach einem erfolgreichen Zugriff ergeben.

Kleiner Umfang | Geringer Aufwand | Sehr hohe Aussagekraft

Unsere Pentests

Unsere Pentests zeichnen sich vor allem durch hohe Individualität und sehr realitätsnahe Angriffssimulation aus.

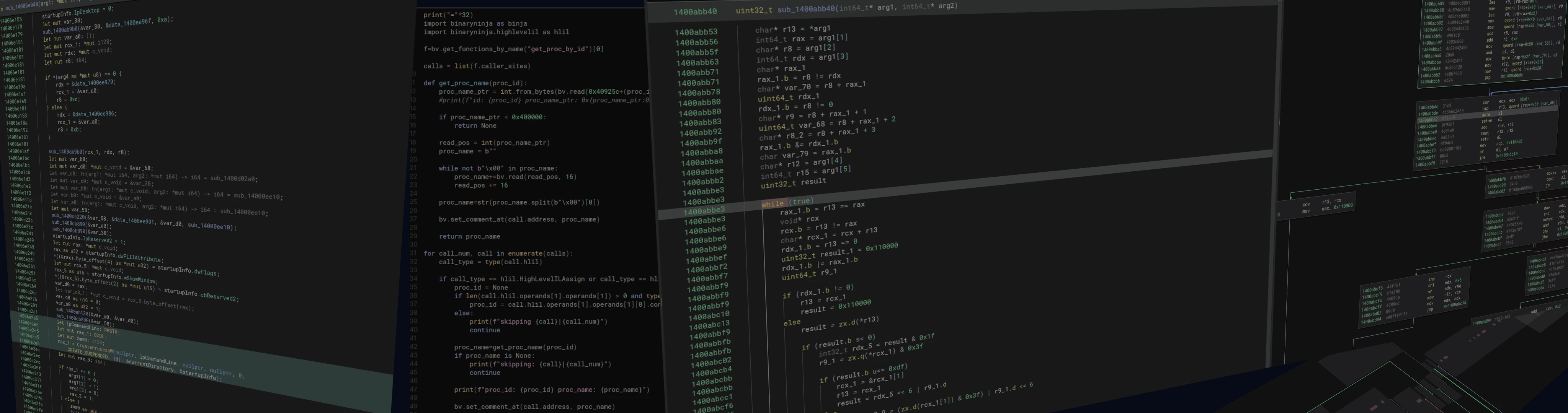

Analyse realer Angriffe

Wir untersuchen reale Schadsoftware aus aktuellen Angriffen, um zu verstehen, wie Unternehmen heute tatsächlich kompromittiert werden – nicht nur, wie Angriffe theoretisch ablaufen könnten.

Mehr als die OWASP-Top-10-Checkliste

Standardwerke wie die OWASP Top 10 sind eine sinnvolle Grundlage, reichen allein jedoch nicht aus. Unsere Tests gehen über das reine Abarbeiten von Listen hinaus und orientieren sich an realen Angriffsszenarien.

Zusammenhängende Angriffsszenarien

Wir betrachten Schwachstellen nicht isoliert, sondern zeigen, wie einzelne Schwächen kombiniert werden können, um geschäftskritische Systeme oder Daten zu kompromittieren.

Individuelle Prüfungen statt Standardschemata

Jedes Unternehmen ist anders. Deshalb passen wir unsere Tests gezielt an Ihre Umgebung an, anstatt starre Prüfprogramme auf alle Kunden gleichermaßen anzuwenden.

Analyse individuell entwickelter Software

Eigene Anwendungen und Sonderlösungen werden in Standardtests oft nur oberflächlich geprüft. Bei Bedarf analysieren wir diese gezielt – bis hin zur detaillierten Untersuchung des Programmverhaltens oder des Quellcodes.

Klare Ergebnisse mit Business-Fokus

Unsere Berichte priorisieren Risiken nach ihrer tatsächlichen Auswirkung auf Ihr Unternehmen und liefern klare, verständliche Empfehlungen für fundierte Entscheidungen.

So läuft ein Pentest ab

Ein Pentest ist kein einmaliger Scan, sondern ein strukturierter Prozess mit klar definierten Phasen und Kommunikationspunkten. Transparenz, Nachvollziehbarkeit und Kontrolle stehen dabei jederzeit im Vordergrund.

1Kostenfreie Erstberatung

Jeder Pentest beginnt mit einer unverbindlichen Erstberatung.

In diesem Gespräch klären wir gemeinsam:

- welche Systeme und Werte für Ihr Unternehmen besonders kritisch sind

- welche Bedrohungsszenarien realistisch sind

- welche Art von Test sinnvoll ist (z. B. Initial-Access-Test, gezielter System-Pentest oder umfassender Pentest)

Ziel ist eine realistische Einschätzung, ob und in welcher Form ein Pentest für Sie sinnvoll ist.

2Scope- & Kickoff-Meeting

Nach der Entscheidung für einen Pentest folgt ein gemeinsames Kickoff-Meeting.

Hier definieren wir den verbindlichen Rahmen des Tests:

- Testumfang (Scope) und explizit ausgeschlossene Systeme

- Testart (Blackbox, Greybox oder Whitebox)

- Testzeitraum und tägliche Zeitfenster

- Kommunikationswege und Notfallkontakte

- besondere Rahmenbedingungen (z. B. produktive Systeme, Wartungsfenster)

Dieser Schritt stellt sicher, dass der Pentest kontrolliert, sicher und ohne Missverständnisse durchgeführt wird.

3Aktive Testphase (Penetration Testing)

Während der vereinbarten Testphase führen wir die Angriffe kontrolliert und dokumentiert durch.

Dabei gilt:

- Transparente Kommunikation: Wir informieren Sie täglich per E-Mail, wann wir mit den Tests beginnen und wann wir sie beenden.

- Sauberes Vorgehen: Alle Aktivitäten werden zeitlich erfasst, dokumentiert und dem vereinbarten Scope zugeordnet.

- Realistische Angriffe: Fokus auf manuelle Tests, reale Angriffspfade und tatsächliche Auswirkungen – nicht auf automatisierte Massen-Scans.

4Sofortige Meldung kritischer Schwachstellen

Werden während des Tests kritische, öffentlich erreichbare Schwachstellen entdeckt, informieren wir Sie unverzüglich – noch während der laufenden Testphase.

So können Sie:

- kurzfristig Gegenmaßnahmen einleiten

- potenzielle Schäden vermeiden

- Risiken priorisieren, ohne auf den Abschlussbericht warten zu müssen

Diese Meldungen erfolgen gezielt, sachlich und mit den notwendigen technischen Details zur schnellen Reaktion.

5Report-Entwurf (Draft Report)

Nach Abschluss der Testphase erhalten Sie zunächst einen Report-Entwurf.

Dieser enthält:

- eine Management-Zusammenfassung

- identifizierte Angriffsketten und Abhängigkeiten

- technische Details und belastbare Nachweise

- priorisierte und umsetzbare Handlungsempfehlungen

Der Entwurf dient dazu, Inhalte zu prüfen, Fragen zu klären und Feedback zur Darstellung einfließen zu lassen.

6Finaler Report & Ergebnisbesprechung

Nach der gemeinsamen Durchsicht erstellen wir den finalen Bericht.

In einem Abschlussmeeting:

- erläutern wir die Ergebnisse verständlich

- ordnen Risiken realistisch ein

- beantworten offene Fragen

- besprechen sinnvolle nächste Schritte

Der finale Report ist so aufgebaut, dass er:

- für Management verständlich

- für IT-Teams reproduzierbar

- für Auditoren belastbar ist

7Retest & Nachprüfung

Später führen wir dann einen gezielten Retest durch.

Dabei prüfen wir:

- ob empfohlene Maßnahmen umgesetzt wurden

- ob die zuvor identifizierten Schwachstellen weiterhin ausnutzbar sind

Der Retest beschränkt sich bewusst auf die ursprünglich betroffenen Systeme und Findings und ermöglicht eine klare Aussage darüber, ob die Risiken tatsächlich behoben wurden.

Decken Sie die Schwachstellen Ihrer IT auf - Lassen Sie uns reden

Häufig gestellte Fragen

Wie lange dauert ein Pentest?

Das hängt vom Umfang ab:

- Initial-Access-Test (nur erster Zugang): 2-5 Tage

- Unternehmensbereich (extern + intern, ein Standort/Bereich): 5-10 Tage

- Gesamtes Unternehmen (alle Systeme, mehrere Standorte): 10-20+ Tage

Im kostenlosen Erstgespräch können wir Ihnen eine konkrete Einschätzung für Ihre Situation geben.

Was kostet ein Pentest?

Die ehrliche Antwort: Das kommt darauf an.

Ein Pentest kann 2 Tage oder 20 Tage dauern - je nachdem:

- Wie groß ist Ihre IT-Landschaft?

- Was muss geschützt werden?

- Wie tief soll getestet werden?

- Extern, intern oder beides?

Grobe Richtwerte:

- Initial-Access-Test: ab 5.000€

- Unternehmensbereich: ab 10.000€

- Gesamtes Unternehmen: ab 20.000€

Unser Ansatz: Wir verschwenden Ihr Geld nicht mit unnötigen Tests.

Im kostenlosen Erstgespräch klären wir:

- Was sind Ihre größten Sorgen?

- Welche Werte müssen geschützt werden?

- Welcher Pentest macht für Sie Sinn?

- Was würde das konkret kosten?

Erst danach entscheiden Sie, ob Sie weitermachen möchten.

Kann der Pentest unsere Systeme beschädigen?

Wir arbeiten so vorsichtig wie möglich und simulieren Angriffe kontrolliert.

Unsere Sicherheitsmaßnahmen:

- Keine destruktiven Tests ohne explizite Genehmigung

- Empfehlung für Backups vor kritischen Tests

- Sofortige Information bei kritischen Funden

- Notfallkontakt jederzeit erreichbar

- Tägliche Updates über unsere Aktivitäten

Bei Produktivsystemen gehen wir besonders vorsichtig vor und stimmen jeden Schritt im Vorfeld ab.

Wer erfährt von den Ergebnissen?

Nur Sie. Alle Erkenntnisse sind streng vertraulich.

- NDA auf Wunsch

- Verschlüsselte Kommunikation

- Sichere Datenübertragung

- Vollständige Löschung nach Projektabschluss

Brauchen wir überhaupt einen Pentest?

Stellen Sie sich folgende Fragen:

- Haben Sie Kundendaten, die gestohlen werden könnten?

- Würde ein Ausfall Ihrer IT das Geschäft lähmen?

- Haben Mitarbeiter Zugriff auf kritische Systeme?

- Sind Sie von außen über das Internet erreichbar?

- Nutzen Mitarbeiter Homeoffice oder VPN-Zugänge?

- Wüssten Sie, ob gerade jemand unberechtigt in Ihrem Netzwerk ist?

Wenn Sie auch nur eine Frage mit "Ja" beantwortet haben: Ja, ein Pentest ist sinnvoll.

Die durchschnittliche Zeit bis zur Entdeckung eines Angriffs beträgt 277 Tage. In dieser Zeit können Angreifer enormen Schaden anrichten.

Was ist der Unterschied zwischen Pentest und Schwachstellen-Scan?

Schwachstellen-Scanner:

- Automatisierte Tools

- Schnell und günstig

- Findet bekannte Schwachstellen

- Viele falsch-positive Ergebnisse

- Keine Überprüfung der tatsächlichen Ausnutzbarkeit

Pentest:

- Manuelle Analyse durch Experten

- Zeitaufwändig und gründlich

- Findet auch unbekannte Schwachstellen und Logikfehler

- Verifizierte, tatsächlich ausnutzbare Probleme

- Realistische Angriffsketten und echte Auswirkungen

Analogie: Scanner sind wie ein Metalldetektor am Strand - sie piepen bei allem. Pentests sind wie ein erfahrener Einbrecher, der Ihr Haus testet und Ihnen genau sagt, wo Sie verwundbar sind.

Was ist der Unterschied zu Red Teaming?

Pentest:

- Fokus: Schwachstellen finden und dokumentieren

- Sie wissen, dass getestet wird

- Alle Findings werden dokumentiert

- Zeitrahmen: Tage bis Wochen

- Ziel: Möglichst viele Schwachstellen aufdecken

Red Teaming:

- Fokus: Bestimmtes Ziel erreichen (z.B. Daten stehlen, System kompromittieren)

- Nur wenige Personen wissen davon

- Testet auch Ihre Erkennungs- und Reaktionsfähigkeiten

- Zeitrahmen: Wochen bis Monate

- Ziel: Unentdeckt bleiben und definiertes Ziel erreichen

Für die meisten Unternehmen ist ein Pentest der richtige Einstieg. Red Teaming eignet sich für reifere Organisationen, die ihre Abwehrfähigkeiten ihres Blue Teams testen möchten.

Müssen wir etwas vorbereiten?

Für den Pentest selbst: Nein, nichts Technisches.

Hilfreich für die Planung ist:

- Liste der zu testenden Systeme (grobe Übersicht reicht)

- Ansprechpartner aus IT und Management benennen

- Mögliche Zeitfenster überlegen

- Überlegen, welche Systeme besonders kritisch sind

Je nach Testart (Blackbox/Greybox/Whitebox) benötigen wir unterschiedlich viele Informationen:

- Blackbox: Gar nichts - wir finden alles selbst

- Greybox: Normale Zugangsdaten wie ein Mitarbeiter

- Whitebox: Dokumentationen, Admin-Zugänge, Netzwerkpläne

Das klären wir gemeinsam im Erstgespräch.

Wie aktuell sind Ihre Angriffstechniken?

Sehr aktuell.

Wir analysieren täglich neue Malware-Samples und extrahieren daraus:

- Neue Umgehungstechniken für Antivirus und EDR

- Aktuelle Exploits und Schwachstellen

- Realistische Angriffsketten echter Krimineller

- Funktionsweise und Taktiken aktueller Schadsoftware

Diese Erkenntnisse fließen direkt in unsere Pentests ein. Während andere Pentester mit öffentlich bekannten Tools arbeiten, die jede Antiviren-Software kennt, entwickeln wir eigene Werkzeuge und passen sie an Ihre Umgebung an.

Das Ergebnis: Wir testen mit den Methoden, die Angreifer heute nutzen - nicht mit denen von gestern.

Werden Sie bei den Tests entdeckt?

Das kommt auf den Testzweck an.

Bei einem Blackbox-Pentest ist es unser Ziel, möglichst unentdeckt zu bleiben - genau wie ein echter Angreifer. Wir entwickeln eigene Tools und passen unsere Techniken an, um Antivirus, EDR und andere Schutzsysteme zu umgehen.

Bei einem Whitebox-Pentest oder wenn Sie es wünschen, können wir auch bewusst "lauteren" Vorgehen, um Ihre Erkennungssysteme zu testen.

Viele Standard-Pentester werden sofort erkannt, weil sie nur bekannte Tools nutzen. Das macht den Test unrealistisch. Wir gehen anders vor.

Was passiert nach dem Pentest?

Nach dem finalen Bericht und der Ergebnisbesprechung haben Sie mehrere Optionen:

- Eigenständige Umsetzung: Ihre IT behebt die Schwachstellen selbst

- Begleitung durch uns: Wir unterstützen bei der Umsetzung (optional)

- Retest: Wir überprüfen nach einigen Wochen/Monaten, ob die Probleme behoben sind

- Regelmäßige Pentests: Viele Kunden lassen jährlich testen

Der Retest der ursprünglich gefundenen Schwachstellen ist bei uns inklusive - Sie zahlen nur, wenn neue Tests hinzukommen.